TheHackerNews cho biết một công ty cung cấp dịch vụ hosting tại Hàn Quốc đã chi trả 1 triệu USD tiền Bitcoin cho hacker để lấy khoá giải mã do ransomware gây ra.

Theo đó một ransomware trên hệ điều hành Linux đã lây nhiễm vào công ty cung cấp dịch vụ hosting Nayana, gây ảnh hưởng đến 153 máy chủ và mã hoá 3.400 website doanh nghiệp và dữ liệu chứa trên đó.

Thông tin từ bài blog đăng tải từ Nayana, công ty cung cấp dịch vụ web hosting này đã gặp sự cố đáng tiếc vào ngày 10/6 khi ransomware tấn công các máy chủ lưu trữ của họ và kẻ tấn công yêu cầu 550 bitcoins (trên 1,6 triệu USD) để mở khóa các tập tin mã hóa.

Tuy nhiên công ty này đã thương thảo với tên tội phạm mạng và đồng ý trả 397,6 đồng BitCoins (khoảng 1,01 triệu USD) và chia thành 3 phần để lấy lại những tập tin đó.

Hiện thông tin cho biết công ty này đã trả 2 phần, phần còn lại sẽ được trả sau khi hồi phục dữ liệu từ 2/3 hệ thống máy chủ còn lại.

Theo hãng bảo mật Trend Micro, mẫu ransomware được dùng trong vụ tấn công này có tên là Erebus, được phát hiện hồi tháng 9 năm ngoái, vào tháng 2 năm nay mẫu này đã có khả năng vượt qua chức năng Windows User Account Control.

Vì những máy chủ của công ty này chạy trên nhân Linux phiên bản 2.6.24.2, các nhà nghiên cứu cho rằng mẫu ransomware Erebus trên Linux có thể đã khai thác một lỗi bảo mật đã được công bố như Dirty Cow, hoặc dùng kỹ thuật tấn công local để chiếm quyền root.

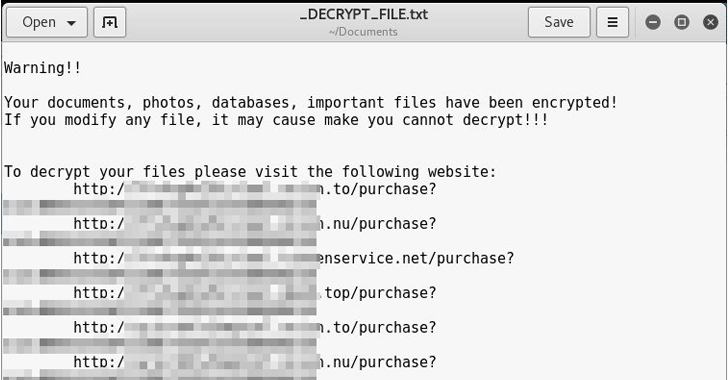

Các nhà nghiên cứu lưu ý rằng phiên bản Apache mà công ty Nayana sử dụng như là một không phải người dùng (uid = 99), điều đó cho thấy một khai thác cấp local cũng có thể được sử dụng trong cuộc tấn công. “Ngoài ra trang web của Nayana còn sử dụng phiên bản Apache 1.3.36 và bản PHP 5.1.4, cả hai đều được phát hành vào năm 2006. “Erebus là ransomware nhắm mục tiêu chủ yếu ở Hàn Quốc, sẽ mã hóa các tài liệu văn phòng, cơ sở dữ liệu, lưu trữ và các tập tin đa phương tiện bằng thuật toán RSA-2048 và sau đó thêm chúng vào phần mở rộng .encrypt trước khi hiển thị thông tin về tiền chuộc.

Các nhà nghiên cứu còn cho biết tập tin đầu tiên được mã hóa RC4 trong khối 500kB với các khoá được sinh ngẫu nhiên. Khoá RC4 sau đó được mã hoá bằng thuật toán AES và lưu trữ trong tập tin. Khóa AES tiếp tục được mã hóa lại bằng thuật toán RSA-2048 và cũng được lưu trữ trong tệp tin.

Khóa công khai được tạo ra và chia sẻ, trong khi khóa cá nhân được mã hóa bằng mã hóa AES và một khoá được tạo ngẫu nhiên khác.

Theo phân tích từ Trend Micro, việc giải mã các tập tin bị nhiễm là không thể khi không có khoá giải mã RSA.

Vì vậy, cách an toàn duy nhất để đối phó với các cuộc tấn công ransomware là phòng ngừa. Như đã từng đề cập, cách phòng vệ tốt nhất chống lại Ransomware là tạo ra sự nhận thức trong các tổ chức doanh nghiệp, cũng như lưu ý việc tạo các bản sao lưu thường xuyên.

Hầu hết virus máy tính thường lấy nhiễm bằng cách mở các tập tin đính kèm bị nhiễm hoặc nhấp vào liên kết tới malware, thường là từ các spam email. Do đó, bạn đừng nhấp vào liên kết được cung cấp trong email và tệp đính kèm từ các nguồn không xác định.

Hơn nữa, bạn đảm bảo rằng hệ thống đang chạy phiên bản ứng dụng được cập nhật mới nhất.

Dịch từ TheHackersNew