Xem nhanh

Đối với nhà báo, việc bảo mật trong trao đổi thông tin giữa tòa soạn và các phóng viên, cũng như bảo vệ các thông tin quan trọng khỏi tay những hacker luôn là vấn đề sống còn.

1. Giới thiệu

Không chỉ những nhà báo lão luyện, thậm chí các tờ báo lớn đều nhận ra là họ đang bị “oanh tạc” bởi nhiều tổ chức hacker vì lý do chính trị lẫn lý do thương mại. Những đầu sách như năm 1984 của George Orwell đã gióng lên hồi chuông về sự tự do ngôn luận và báo chí đang bị xâm phậm, một nỗi sợ đang có xu hướng lan tỏa.

Chúng ta luôn thấy một vị tổng thống mới đắc cử luôn tố cáo nhà tiền nhiệm tội quản giám khi họ ngăn cản việc truy cập các cơ quan truyền thống chính phủ Mỹ hay xem thường các cuộc họp báo chí. Tổng thống mới đắc cử cũng không ngừng tố cáo truyền thông là kẻ thù số 1 của quốc gia. Các ví dụ điển hình là tổng thống Nixon với các thông tin về chương trình (Saturday Night Live) SNL, thậm chí Thượng nghị sĩ đảng Cộng hòa như John McCain cũng lo cho viễn cảnh của nền dân chủ.

Và không chỉ có riêng mình McCain, nhiều nhà báo cũng thể hiện lo lắng về sự tự do báo chí. Thời gian đó người ta có thể nói câu – “Donald Trump điều khiển NSA”, mọi chuyện đều có thể. Gần đây CIA cho chúng ta biết rằng hầu như các hệ thống mã hóa đều có thể bẻ gãy được. Nếu ai đó đã từng kiên trì để bẻ khóa chúng thì có thể tưởng tượng ra một thời kỳ “Đồ đá”, nơi bạn không hề thoải mái khi ngồi trước ghế sofa với smart TV của chính bạn.

Tuy nhiên, tin tốt là vẫn còn có thể để bảo vệ email hoặc tin nhắn của bạn trước rủi ro bị nhận diện các thông tin riêng tư này. Người dùng có thể áp dụng các biện pháp bảo vệ và khiến việc khai thác lỗ hổng bảo mật khó khăn hơn. Để làm điều đó, đồng nghĩa bạn phải ý thức mức độ rủi ro và thực hiện các biện pháp bảo mật tương ứng.

Giống như nhà báo Barton Gellman của tờ Washington Post từng nói “Tôi sẽ không tiết lộ danh tánh cũng như các note riêng tư – là một lời nói sáo rỗng nếu người đó không thực hiện các biện pháp bảo vệ chính mình”, với nguồn tin từ cựu nhân viên NSA, Edward Snowden giúp lộ tẩy quy mô hoạt động của NSA và trụ trở truyền thông chính phủ của Anh trong cuộc phỏng vấn với Tony Loci.

Bản thân Loci phụ trách về mảng hệ thống pháp quyền Mỹ cho tờ AP, The Washington Post và USA Today, hiện cô đang bị tù treo khi từ chối hành xác minh và làm chứng hco những nguồn thông tin.

Vậy nhà báo cần làm gì để bảo mật thông tin và dữ liệu? Câu trả lời có thể gói gọn trong 3 mục dưới đây:

- Bảo mật ứng dụng thiết bị: còn được biết đến với cái tên khác là “tấn công bề mặt”. Ví dụ bạn có thẻ tối thiểu số ứng dụng cài đặt, chỉ tải từ các nguồn uy tín, chọn các ứng dụng yêu cầu ít quyền, cập nhật các bản vá lỗi cho hệ thống và kiểm soát tối đa cho thiết bị.

- Cô lâp thiết bị và/hoặc mội trường: Ví dụ như cô lập vật lý máy tính để kiểm tra tập tin hoặc thiết bị di động trả trước.

- Hành động cẩn trọng cả ở thế giới số và đời thật: Điều này liên quan nhiều tới trực giác hơn là phần mềm. Ví dụ, không viết tên của nguồn tin trên bất kỳ ứng dụng, tài liệu lên máy tính – cũng như trên đám mây (cloud).

2. Giữ an toàn khi trao đổi với nguồn tin và bảo vệ các dữ liệu nhạy cảm

Để có thể bảo vệ an toàn cho bản thân và nguồn tin khi tiến hành trao đổi và lưu những nội dung nhạy cảm, có một số gợi ý bạn có thể làm như sau:

– Cẩn thận với những cái tên lớn: Bạn nên lưu ý rằng các hệ thống bảo mật có tên tuổi lớn, thậm chí là hệ điều hành nổi tiếng (Phần mềm bản quyền) có cửa sau (back doors) mà các dịch vụ ngầm ở quốc gia sản xuất ra chúng có thể truy cập được (ít nhất là tại Mỹ và Anh). Đây là điều mà chuyên gia bảo mật Bruce Schneier từng tiết lộ. (Xem thêm tại: https://techsign.in/2v9WEQs)

And should anyone decide to track you despite your efforts, it will be more of a headache if you use strong encryption like AES (Advanced Encryption Standard) and tools like PGP or openVPN, which are the strongest widely available encryption methods (VPN’s are used by the US government itself).But if you want bullet-proof security, you will need more than the AES encryption method. P.S. if you want to discover the year your information landed at the NSA’s hands, just have a peek here.

– Luôn mã hóa mọi thứ: Các chuyên gia bảo mật đã dùng một bài toán đơn giản để giải thích như sau: nếu bạn gia tăng chi phí để giải mã dữ liệu (đơn cử như NSA) bạn đã tự động làm khó các nỗ lực của những kẻ theo dõi bạn. Nếu bạn không phải là Chelsea Manning, Julian Assange, hay Edward Snowden và không liên quan tới hoạt động giám sát xung quanh Trump Tower, thì họ sẽ từ bỏ việc giải mã dữ liệu, cho dù thông tin đó họ đã nắm trong tay. Dù ai đó có muốn theo dõi bạn thì sẽ khó khăn nếu bạn dùng thuật toán mã hóa mạnh như AES (Advanced Encryption Standard) và các công cụ như PGP hay openVPN. Đây là những chuẩn mã hóa mạnh nhất và phổ biến hiện nay (bản thân VPN cũng được dùng bởi chính phủ Mỹ). Nhưng nếu muốn bảo mật cao hơn thì bạn cần nhiều hơn là chuẩn mã hóa AES.

– Mã hóa toàn bộ ổ đĩa: Điều này nên được làm nếu bạn đề phòng ai đó truy cập vào máy tính hay điện thoại của mình. Mã hóa ổ đĩa có thể thực hiện nhờ các công cụ FileVault, VeraCrypthay BitLocker. Để máy tính ở chế độ “Sleep” (thay vì Shutdown hoặc Hibernate) có thể cho phép kẻ tấn công có vượt qua cơ chế bảo vệ và xâm nhập máy tính.

– Tránh trao đổi với nguồn tin qua điện thoại: Các nhà mạng đều lưu trữ dữ liệu về cuộc gọi, bao gồm số điện thoại cũng như vị trí của thiết bị. Ở Mỹ và nhiều quốc gia khác, luật quy định là các thông tin cuộc gọi thuộc quyền sỡ hữu của nhà mạng. Vậy cần làm gì? Bạn nên dùng các dịch vụ gọi bảo mật như Signal, ứng dụng luôn được kiểm tra định kỳ về vấn đề bảo mật. Dù rằng điều này đồng nghĩa với cả bạn và nguồn tin đều phải cài đặt, quá trình này cũng chỉ mất vài phút. Bạn có thể tham khảo tại đây: https://techsign.in/2vex3WR

– Cũng đừng nên mang điện thoại tới các cuộc họp nhạy cảm. Sở hữu riêng cho mình thiết bị dùng một lần và nên thông báo cho nguồn tin biết trước số của mình. Nguồn tin cũng cần có thiết bị riêng và có thể vứt đi sau khi dùng. Những kẻ tấn công có thể theo dõi người dùng qua sóng vô tuyến, do đó khuyến cáo là bạn nên sử dụng kỹ thuật để ngăn cản việc xác định vị trí thông qua thiết bị di động. Điều này cũng bảo vệ nguồn tin khi bạn và họ có thể ngồi chung quán cafe. Nếu bạn bỏ qua bước này, kẻ tấn công có thể lấy được các đoạn thu hình từ camera tại quán cafe xảy ra cuộc gặp mặt.

– Chọn chương trình nhắn tin bảo mật: các cuôc gọi (vô tuyến và hữu tuyến) có thể bị giám sát và mỗi SMS có thể ví như là một tấm thiệp – tất cả chữ đều bị lộ bởi các đối tượng bắt được nội dung. Do đó, hãy chọn ứng dụng nhắn tin bảo mật như Signal với khả năng bảo vệ kết nối đầu cuối; và Telegram được đánh giá là lựa chọn an toàn nhất (dù Telegram cũng như WhatsApp đã từng bị xâm nhập, nhưng sau đó đã được vá lỗi).

Theo các chuyên gia, các lựa chọn đáng cân nhắc khác gồm SMSSecure, Threema và thậm chí là Whatsapp. Signal Protocol đã được tích hợp trong WhatsApp, Facebook Messenger, và Google Allo, giúp dữ liệu trao đổi qua các ứng dụng này được mã hóa. Tuy nhiên không giống Signal và WhatsApp, hai ứng dụng Google Allo và Facebook Messenger mặc định không mã hóa hay thông báo cho người dùng là việc trao đổi không được mã hóa, chúng chỉ đưa thêm mã hóa đầu cuối ở dạng tùy chọn thêm.

Và cũng nên lưu ý rằng Facebook messenger và WhatsApp đều thuộc sở hữu của Facebook. Adium và Pidgin là hai chương trình nhắn tin tức thời phổ biến trên Mac và Windows hỗ trợ cả OTR (Không lưu trữ) và Tor – trình duyệt mã hóa tốt nhất hiện nay.

Bình thường bạn có thể dùng chính Tor Messenger cũng khá an toàn. Hai lưu ý cuối cùng về nhắn tin: đầu tiên, một chuyên gia an ninh mạng nói rằng lý thuyết là tin nhắn được mã hóa, tuy nhiên các đối tượng có đủ năng lực vẫn có thể can thiệp và xem được nội dung. Lưu ý thứ 2 là bạn nhớ xóa các tin nhắn trên điện thoại, trong trường hợp điện thoại rơi vào tay kẻ xấu để tránh bị lộ nội dung..

– Không sử dụng các trao đổi nhóm: Slack, Campfire, Skype và Google Hangouts không nên dùng cho các cuộc trao đổi riêng tư. Các kênh trên khá dễ để xâm nhập và có thể được yêu cầu tiết lộ thông tin khi được tòa yêu cầu. Do đó, tốt nhất là nên tránh, từ việc trò chuyện với nguồn tin và có thể cả với đồng nghiệp. Nhiều dịch vụ VoIP phổ biến như Jitsi được tích hợp sẵn tính năng chat và có thể thay thế tốt các tính năng của Skype.

– Với các tình huống quan trọng, nên dùng Blackphone: Dòng điện thoại này có lẽ là phương án thay thế tốt nhất các điện thoại thông thường để bảo mật khi duyệt web, gọi điện, nhắn tin và email đặc biệt là khi bạn muốn gửi hồ sơ mật. Các lựa chọn thay thế khác là không dùng tới điện thoại di động, hoặc chọn các dòng có tính năng chặn RFID. Dù vậy Blackphone vẫn có thể bị theo dõi bằng IMEI (ID của điện thoại).

– Bảo vệ dữ liệu trên máy tính: Khá dễ để bẻ khóa một mật khẩu thông thường, nhưng phải mất vài năm để bẻ một dòng mật khẩu cỡ một tổ hợp từ ngẫu nhiên. Chúng tôi khuyến nghị các công cụ quản lý mật khẩu như: LastPass, 1Password hay KeePassX. Bạn chỉ cần nhớ một mật khẩu duy nhất, thay vì nhiều mật khẩu cùng lúc. Khi dùng email thì bạn không nên trông cậy vào phần mềm quản lý mật khẩu mà bạn nên tự nhớ.

Trong bài phỏng vấn với Alastair Reid tại journalism.co.uk, Arjen Kamphuis, một chuyên gia an ninh thông tin khuyên rằng với ổ đĩa mã hóa, mật khẩu email và máy tính nên hơn 20 ký tự. Tất nhiên, mật khẩu càng dài thì càng khó bẻ, nhưng cũng khó nhớ. Do đó, anh khuyên nên dùng một câu dài – “Cái nào cũng được, ví dụ một dòng thơ yêu thích,” Kamphuis chia sẻ, “có thể là một dòng mà khi lên 9 tuổi bạn viết ra mà không ai hay biết”.

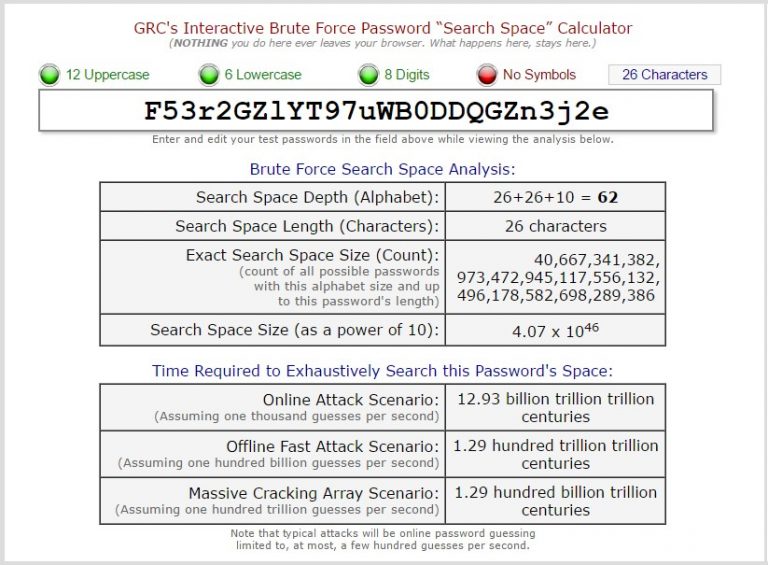

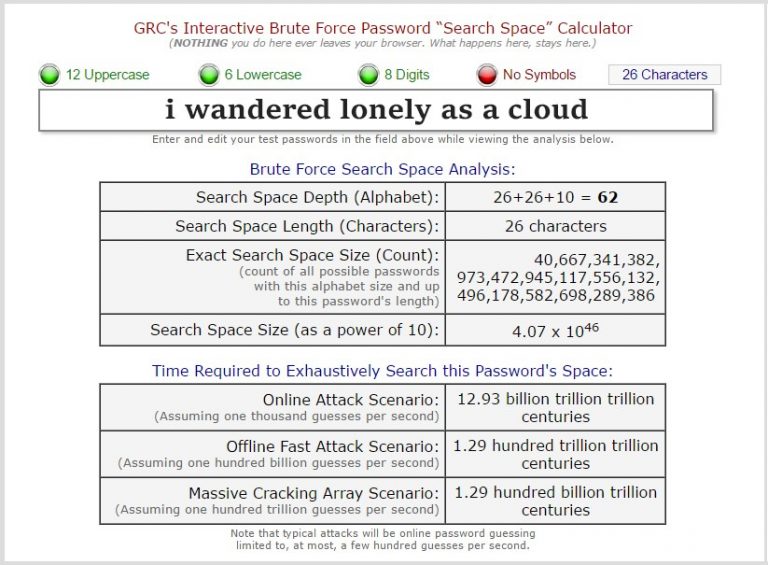

Reid còn chứng minh bằng cách dùng trình tính toán mật khẩu của Gibson Research Corporation: Một mật khẩu như đoạn “F53r2GZlYT97uWB0DDQGZn3j2e”, được làm ra bằng công cụ tạo mật khẩu ngẫu nhiên trông có vẻ rất mạnh. Tuy nhiên thực chất chỉ mất 1,29 tỉ tỷ nghìn tỷ thế kỷ để loại bỏ tất cả cách ghép với phần mềm có thể 100 nghìn tỷ lần mỗi giây.

Tuy nhiên, dòng văn: “I wandered lonely as a cloud” mà anh đưa ra làm ví dụ chỉ ra khá đơn giản để nhớ và bảo mật hơn hẳn khi khiến phần mềm mất 1.24 nghìn tỷ thế kỷ để loại bỏ tất cả khả năng.

– Xác thực 2 yếu tố cũng là ý tưởng hay: Một quy trình xác thực 2 yếu tố thông dụng sẽ yêu cầu mật khẩu đăng nhập và một mã thứ 2, thường qua tin nhắn điện thoại. Bạn có thể dùng Yubikey hoặc các phần cứng tạo mã để bảo vệ các dữ liệu nhạy cảm trên máy tính. Để biết thêm thông tin này, có một địa chỉ bạn có thể tham khảo tại: https://techsign.in/2vcKUwQ

– Chỉ định một máy tính kiểm tra các tập tin/attachment khả nghi: Cách phát tán virus, mã độc, phần mềm gián điệp dễ dàng nhất là thông qua USB hoặc các tập tin đính kèm và liên kết trong email. Do đó, chúng tôi khuyến nghị người dùng nên sử dụng các máy tính được cách ly để bảo vệ trước các nguy cơ lây nhiễm. Với loại máy tính này, người dùng có thể thoải mái dùng USB và tải tập tin từ Internet, nhưng không chuyển dữ liệu tới máy tính thông thường hay dùng lại thiết bị USB đó.

– Cách mua máy tính bảo mật cho riêng bạn: Chuyên gia bảo mật Arjen Kamphuis khuyến nghị nên mua các dòng IBM ThinkPad X60 hoặc X61 đời trước 2009. Đây là các dòng laptop hiện đại duy nhất với hệ thông phần mềm được cập nhật để thay thế các phiên bản cấp thấp. Cần lưu ý là bạn không nên mua trực tuyến, vì nó có thể rơi vào tay đối tượng trung gian. Kamphuis khuyến nghị mua tại một cửa hàng đồ second-hand bằng tiền mặt, đồng thời tắt đi tất cả kết nối Ethernet, modem, Wi-Fi hay Bluetooth. Có khá nhiều chuyên gia an ninh mạng không tin tưởng vào máy tính.

– Huấn luyện cho nguồn tin: Có thể khi thông tin quan trọng đến tay bạn thì đã quá trễ. Nguồn tin có thể tạo ra các lỗi và để lại dấu vết. Do đó bạn cũng nên thông tin cho nguồn tin cách bảo mật thông tin, ví dụ như cách lưu trữ bảo mật và thông tin qua các thiết bị an toàn. Hầu hết mọi người đều không biêt cách làm thế nào để xử lý thông tin nhạy cảm.

– Sử dụng hệ thống bảo mật để nhận tài liệu: Hãy thay thế Dropbox hoặc Google Drive bằng các lựa chọn ít phổ biến nhưng bảo mật hơn. Ví dụ, SecureDrop là hệ thống được thiết kế cho phép người dùng nhận tập tin từ nguồn vô danh và kiểm tra một cách an toàn. Edward Snowden từng miêu tả Dropbox có vấn đề “thù địch với sự riêng tư” và khuyến nghị thay nó bằng Spideroak. OnionShare là dịch vụ miễn phí khác cũng khá bảo mật trong chuyển tập tin và ẩn danh mà chúng tôi khuyến nghị.

– Không giữ các ghi chú: dù là trên laptop hay lịch, hay danh bạ trên điện thoại, máy tính thậm chí là trên đám mây, không lưu giữ các dữ liệu liên quan tới nguồn như tên, điện thoại, email hay tên đăng nhập trên ứng dụng nhắn tin.

– Theo dõi trực quan: Trên đường đến nơi gặp gỡ, bạn nên tránh các phương tiện công cộng và hướng dẫn nguồn tin làm điều tương tự. Nên tránh các nơi công cộng như trung tâm mua sắm, vì nơi này được trang bị khá nhiều camera ghi hình.

– Loại bỏ mạng xã hội: Một số người muốn sự ẩn danh hoàn toàn. Vì một vài lý do bạn cần biến mất khỏi thế giới mà không muốn để lại dấu vết nào trên mạng xã hội, thì cách hay nhất là xóa tài khoản. Nếu bạn chỉ khóa tài khoản (deactivating) thì tất cả thông tin vẫn còn lưu và có thể kích hoạt trở lại.

– Kết bạn với các hackers: Điều này sẽ giúp tránh các lỗi lớn, tiết kiệm thời gian và công sức cũng như giúp cập nhật thông tin mới nhất về bảo mật.

– Phương thức thanh toán: Thanh toán tất cả bằng tiền mặt hoặc có thể dùng Bitcoins, lựa chọn khác là dùng thẻ tín dụng trả trước.

– Soạn thảo thông minh: Nếu bạn viết các mẫu thông tin thì đừng quên hủy nó. Thậm chí đừng quên các mẫu giấy cũ kỹ trong túi quần của bạn.

3. Làm sao để ẩn danh trực tuyến

Bên cạnh trao đổi một cách bảo mật với nguồn tin và tránh không để lộ các thông tin mật, bạn còn cần tránh bị theo dõi trực tuyến. Các thói quen duyệt web có thể để lại các dấu vết bao gồm cả danh tánh của nguồn tin. Dưới đây là qui luật vàng để duyệt web ẩn danh và bảo mật email:

– Chế độ duyệt riêng tư: Có 2 cách cơ bản để duyệt web ẩn danh. Cách đầu tiên cơ bản nhất và phổ biến nhưng chưa đủ tốt là duyệt ở chế độ riêng tư, một tùy chọn mà hầu hết các trình duyệt web đều có. Lịch sử duyệt web của bạn sẽ không được lưu lại, và các công nghệ theo dõi cơ bản mà các nhà quảng cáo sử dụng, chẳng hạn như các cookie HTTP, sẽ không theo dõi bạn được. Nhưng quan trọng không kém là bạn có sự riêng tư: Về cơ bản nó giấu lịch sử duyệt web của bạn khỏi các thành viên gia đình. Địa chỉ IP của bạn vẫn có thể bị theo dõi và thông tin về tất cả các trang web bạn truy cập vẫn được ghi lại bởi ISP của bạn.

– Dùng trình duyệt thay thế: Các trình duyệt, chẳng hạn Dooble, ComodoDragon hay SRWare Iron tập trung vào sự riêng tư của người dùng, nhưng giới hạn về tính năng. Người dùng có thể xử lý thủ công bằng cách đơn giản là xóa các cookie. Một cách khác để ẩn danh là vô hiệu hóa cài đặt vị trí của trình duyệt và thêm các công cụ hỗ trợ khác. Để kiểm tra xem bạn đã vô hiệu hoá tất cả cookie một cách hiệu quả, bạn có thể sử dụng ứng dụng Ccleaner có hỗ trợ xóa các cookie Flash, nhưng không có trình duyệt nào thực sự được mã hóa đầy đủ. Trình duyệt chuẩn duy nhất đảm bảo tính riêng tư là Tor. Dù Tor trông xấu và chậm, nhưng nó sẽ bảo vệ bạn và nguồn tin của bạn

– TOR: Trình duyệt “nổi tiếng” này do Hải quân Hoa Kỳ phát triển, cho phép bạn hoạt động trong mạng ẩn, thực hiện các cuộc giao tiếp cá nhân và thiết lập các trang web ẩn danh. Trình duyệt Tor có thể được tải về tại Torproject.org, làm cho việc theo dõi hoạt động của bạn trên internet hoặc để cho các chính phủ, ISP của bạn xác định vị trí của bạn trở nên khó khăn hơn nhiều. Hạn chế duy nhất là nó chậm, đôi khi hơi cồng kềnh – nhưng đó chỉ là vì Tor dẫn bạn qua điểm ngẫu nhiên được mã hóa trên toàn thế giới, trước khi dẫn tới điểm đến. Bạn cũng nên nhớ rằng hàng xóm của bạn cũng nên để trong vùng khả nghi.

Một lựa chọn khác liên quan đến Tor là Whonix, một hệ điều hành an toàn tập trung vào sự riêng tư. Nó hoạt động như một cổng truy cập tới Tor chỉ cho phép kết nối với các trang Tor và người dùng. Nhưng hệ điều hành Tor phổ biến nhất là Tails (The Amnesiac Incognito Live System). Tails có thể được khởi động từ một thẻ USB hoặc DVD, và nó ẩn danh tất cả các thông tin. Edward Snowden được coi là một fan hâm mộ của phần mềm này. Qubes một hệ điều hành khác hỗ trợ Whonix và được Snowden đề xuất.

– Các search engine thay thế: Google là công cụ tìm kiếm phổ biến nhất, lưu lịch sử tìm kiếm của bạn để tối ưu hóa kết quả. Để ngừng khả năng này, bạn nên nhấp vào: Search Tools > All Results > Verbatim. Hoặc bạn đăng nhập vào tài khoản Google của mình trên www.google.com/history, tìm phần lịch sử tìm kiếm trước đây của bạn và chọn các mục bạn muốn xóa bằng cách nhấp vào nút ‘Remove Items’.

Nhưng để tránh bị theo dõi hoàn toàn, bạn nên sử dụng một công cụ tìm kiếm như DuckDuckGo. Nếu bạn cảm thấy khó từ bỏ Google, hãy tải xuống Searchlinkfix để ít nhất là loại trừ các liên kết theo dõi (URL Tracker).

– Xử lý bộ nhớ “ngắn hạn” của máy tính: Một cách khác để vô hiệu hoá việc bị theo dõi lướt web của bạn là xóa bộ nhớ cache DNS (domain name system). Bạn có thể làm bằng cách sử dụng một dòng lệnh đơn giản. Khởi động lại bộ định tuyến (đôi khi có cache DNS) hoặc khởi động lại máy tính cũng có thể khởi động lại cả bộ nhớ cache DNS của router.

– Cố gắng tránh các lưu trữ Web dạng HTML: Lưu trữ Web được tích hợp trong HTML5 và không giống như các cookie, thông tin được lưu trữ dạng này không thể giám sát hoặc loại bỏ một cách chọn lọc. Lưu trữ Web được bật theo mặc định, vì vậy nếu bạn đang sử dụng Internet Explorer hoặc Firefox, chỉ cần tắt nó đi. Bạn cũng có thể sử dụng add-on trên Chrome để tự động loại bỏ các thông tin được lưu trữ.

– Sử dụng VPN: Như đã đề cập, ISP có thể giám sát các trang web mà bạn truy cập, và bất cứ ai muốn nghe lén cũng có thể chặn các đường truyền và lấy cắp dữ liệu bạn. Để bảo vệ tất cả các giao tiếp đến và đi, điều quan trọng là sử dụng VPN. Để xem giải thích đầy đủ thì bạn có thể tham khảo liên kết này: https://techsign.in/2OueaYO

VPN mã hóa tất cả các thông tin liên lạc của bạn, do đó, ngay cả ISP hoặc các dịch vụ bí mật, hoặc chỉ tin tặc Wi-Fi ở các quán cà phê yêu thích của bạn, sẽ không thể biết bạn gửi email cho ai và dịch vụ nào bạn đã sử dụng. Việc sử dụng VPN rất phổ biến hiện nay, ví dụ để xem danh mục phim Netflix hoàn chỉnh bên ngoài Hoa Kỳ, nhưng không phải mọi VPN đều phù hợp với các nhà báo.

VPN dành cho nhà báo không nhất thiết phải là một trong những nhà cung cấp dịch vụ nhanh nhất hoặc dịch vụ hỗ trợ tốt nhất, mà phải có độ tin cậy và không tạo các file log nhật ký làm việc – nghĩa là nó không thể xác định bạn là ai, những trang web bạn đã truy cập… Một VPN an toàn chắc chắn sẽ được cung cấp bởi một công ty không nằm một trong những quốc gia “14 mắt”, nơi hệ thống thông minh được phép thu thập và chia sẻ thông tin với nhau; điển hình là ở Mỹ. Vì vậy, các công ty VPN nằm trên lãnh thổ của các nước Liên Xô cũ có lợi thế. Tòa án của họ không dễ lấy các thông tin thu thập được bởi các công ty địa phương, thậm chí là có liên quan đến công dân hoặc người nước ngoài. Bạn sẽ tìm thấy danh sách 5 dịch vụ VPN nổi bật về quyền riêng tư và tất cả đều nằm ngoài danh sách 14 quốc gia (14 eye – liên minh giám sát quốc tế đại diện cho các quốc gia khác nhau trên thế giới) – nơi các mạng thông minh được phép thu thập và chia sẻ thông tin với nhau tại địa chỉ: https://techsign.in/2AqiFRg

Các công ty VPN nằm trong lãnh thổ của các nước Liên Xô cũ có lợi thế. Tòa án của họ không dễ dàng đưa ra các lệnh để lấy thông tin được thu thập bởi các công ty địa phương có thể liên quan đến công dân của họ hoặc công dân nước ngoài. Ngay cả khi các ISP ngăn chặn mạng được che chở bởi VPN, bạn vẫn có thể ẩn các VPN bằng TorGuard. Tor và VPN cung cấp cho bạn sự bảo vệ hoàn hảo khi ai đó đang cố gắng truy xuất lịch sử duyệt web để lấy thông tin của bạn.

– Sửa lỗ hổng DNS: Sử dụng VPN không bảo vệ bạn hoàn toàn, bởi vì DNS Traffic có thể phát đi danh tánh của bạn. DNSLeakTest.com sẽ giúp phát hiện các rò rỉ như vậy. Nếu kiểm tra cho thấy DNS là của VPN của bạn, bạn có thể yên tâm, nhưng nếu nó cho thấy DNS là của ISP của bạn, bạn sẽ không được ẩn danh như mong muốn. Trong trường hợp này, hãy tham khảo thêm bài viết ở địa chỉ: https://techsign.in/2Onr36J

– Máy tính ảo: Thủ thuật này thực chất là sử dụng một máy tính thứ hai (ảo) hoạt động như một ứng dụng trong hệ điều hành của bạn. Bạn có thể tải các tập tin, hoặc mở liên kết tương tự như máy tính bị cô lập đã đề xuất trước đó, để giảm bớt rủi ro máy tính của bạn bị phần mềm độc hại hoặc phần mềm gián điệp xâm nhập. Phần mềm Ảo hóa như VirtualBox nên được sử dụng như một hệ điều hành an toàn. Dữ liệu tải xuống nên được thực hiện bằng kết nối Internet từ máy ảo. Sau khi sử dụng tập tin, bạn cần phải xóa nó, và cân nhắc xóa nó cùng với máy ảo luôn – nếu cần thiết.

– Máy chủ Proxy (Proxy server): Tương tự như các máy ảo, proxy server giúp chuyển lưu thông sang một “vùng” khác, cho phép bạn an toàn khỏi gián điệp và các cuộc tấn công khác. Trên thực tế, các máy chủ proxy thay thế địa chỉ IP của bạn với họ, là một cách đánh lạc hướng. Các nhà cung cấp điển hình là: HideMyAss.com/proxy, Psiphon (mã nguồn mở) và JonDonym đều cung cấp dịch vụ tương tự nhau. Một số chuyên gia nói rằng nên dùng kết hợp với VPN và (hoặc) Tor để nâng mức độ bảo mật. Nhưng một số chuyên gia tiết lộ rằng nếu sử dụng Tor không tiện, dùng máy chủ proxy vẫn cho mức độ bảo mật tương đương.

– Thêm 3 loại extension gia tăng bảo mật: Để kiểm tra giao thức Internet nơi bạn sử dụng là https, bạn có thể cài đặt một tiện ích mở rộng HTTPS Everywhere, được thực hiện bởi EFF (Electronic Frontier Foundation), một trong những tổ chức tài trợ cho Dự án Tor. Extension này được khuyến cáo bởi nhiều chuyên gia về mạng. Nó sẽ đảm bảo rằng các website bạn truy cập sử dụng giao thức bảo mật, không đồng nghĩa là một là chắn hoàn hảo, nhưng tốt hơn so với giao thức không được mã hóa.

Tiện ích thứ hai kiểm soát dữ liệu JavaScript đáp ứng cho các website (để cải thiện trải nghiệm duyệt web). Hai tùy chọn phổ biến ở đây là ScriptSafe và NoScript. Một extension khác là trình duyệt Ghostery. Phần mở rộng này sẽ cho biết ai đang theo dõi bạn trong số 2.000 công ty và sẽ chặn những người không mong muốn. Lưu ý là bạn sẽ không chặn được NSA theo cách này. Bên cạnh đó, Privacy badger một dự án của EFF cũng có tính năng tương tự.

4. Bảo mật email của bạn

Cách bảo mật e-mail như thế nào? Điều này trở nên thử thách hơn khi Google và Microsoft bắt buộc phải cung cấp các email của khách hàng cho chính phủ khi được yêu cầu. Vậy bạn nên làm gì?

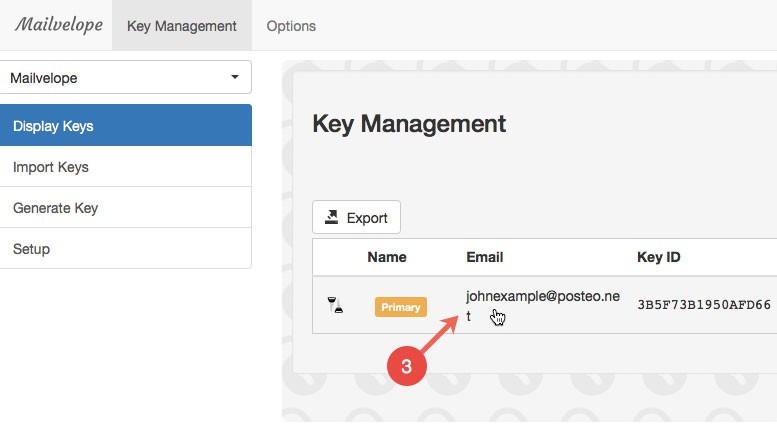

– Lựa chọn các extension an toàn: Cách đơn giản nhất là khi bạn sử dụng các dịch vụ Web mail phổ biến như Yahoo và Google là cài đặt plugin Mailvelope trên trình duyệt và đảm bảo rằng người nhận cũng làm tương tự. Phần mở rộng này chỉ đơn giản là mã hóa (và giải mã) e-mail. Đối với Gmail, người dùng có thể lựa chọn extension có tính năng tương tự nhưng bị giới hạn có tên SecureGmail. Email đi qua tiện ích này được mã hóa và không thể giải mã bởi Google. Một lựa chọn khác là “Encrypted Communication” – đòi hỏi bạn và người nhận đều sử dụng một mật khẩu chung để có thể truy cập – nhưng hay nhớ không bao giờ gửi mật khẩu qua email.

– Nhà cung cấp dịch vụ email bảo mật: Hushmail là một lựa chọn điển hình về dịch vụ email bảo mật được đánh giá tốt hơn các mạng phổ biến hiện nay, nhưng nhà cung cấp này cũng buộc phải chuyển giao email cũng như địa chỉ IP cho chính phủ Hoa Kỳ theo lệnh của tòa án. Lựa chọn tương tự là Kolab Now, dịch vụ tự hào quảng cáo là lưu trữ dữ liệu hoàn toàn tại Thụy Sĩ.

– Disposable Email Addresses (DEA’s): Đây là email được tạo cho một mục đích cụ thể, hoàn toàn ẩn danh và được xóa ngay sau khi sử dụng. Giải pháp này thường được dùng khi đăng ký ở nhiều website để tránh spam và cần sự ẩn danh. Tuy nhiên, tôi không khuyên các nhà báo giao tiếp với nguồn tin của họ bằng hình thức này vì nó không thực sự bảo mật. Có hàng tá email tạm thời như vậy, tờ British Guardian khuyến nghị dùng Guerrilla Mail và Mailinator.

Sử dụng Guerrilla Mail trong trình duyệt Tor còn đảm bảo bên thứ 3 khó dò ra địa chỉ IP với địa chỉ email của bạn. Tương tự như vậy, nếu bạn sử dụng phần mềm mã hóa email, chẳng hạn như GnuPG trên Tor, bạn đã tạo kết nối bảo mật.

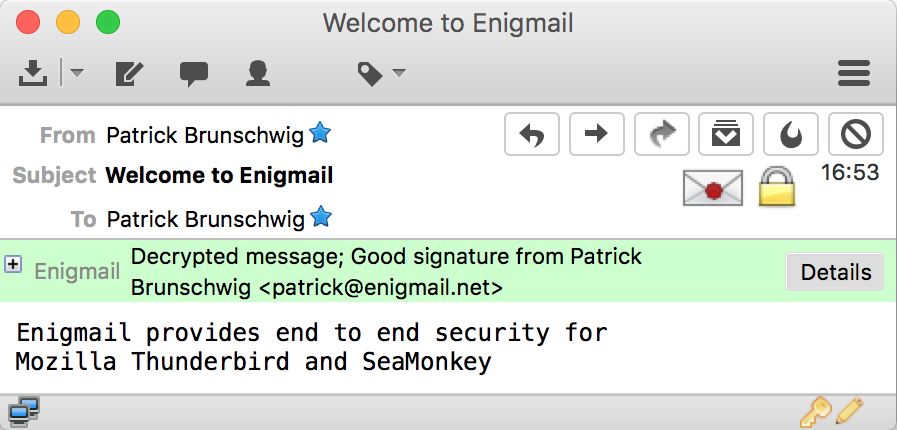

– Mã hóa mail: Wired đã nhận đề xuất này từ Micah Lee, một chuyên gia về công nghệ bảo mật riêng tư đã từng làm việc tại EFF và First Look Media: Việc mã hóa tin nhắn bằng webmail được xem là khá khó khăn. Nó thường yêu cầu người dùng sao chép và dán tin nhắn vào các cửa sổ văn bản, sau đó sử dụng PGP để xáo trộn và sau đó tổng hợp chúng (PGP viết tắt của Pretty Good Privacy – chương trình mã hóa thông tin mật và xác thực dữ liệu). Đó là lý do tại sao Lee đề xuất một thiết lập email khác sử dụng một máy chủ email chuyên bảo vệ sự riêng tư như Riseup.net, ứng dụng email Thunderbird của Mozilla, plugin mã hóa Enigmail hay plugin khác có tên TorBirdy để truyền dữ liệu qua Tor.

Như Reid đề cập trong cuộc phỏng vấn với Kamphuis trên trang journalism.co.uk, Greenwald gần như không theo dõi câu chuyện NSA, vì ông thoạt đầu đã phớt lờ các chỉ dẫn của Snowden về mã hóa email. Kamphuis đồng ý rằng PGP đáng tin cậy, như ông và Reid giải thích, với mã hoá PGP, bạn có đồng thời một khoá công cộng, như số điện thoại công cộng của bạn và một khoá cá nhân. Khóa công cộng có thể được đăng trên Twitter, danh thiếp, trang web và bất cứ nơi nào khác mà bạn muốn công khai, nhưng khóa cá nhân phải được lưu trữ an toàn như một thông tin mật. Sau đó, khi nguồn tin muốn gửi thông tin, họ sẽ sử dụng khóa công khai của bạn để mã hóa email và bạn sẽ dùng khoá cá nhân mới có thể mở khóa.

Kamphuis đã đề xuất GNU Privacy Guard, một phiên bản mã nguồn mở của PGP, rất đơn giản để thiết lập cũng như có một cộng đồng hỗ trợ tích cực. Nếu bạn muốn mã hóa từng email gửi đi mà không quan tâm tới dịch vụ nhà cung cấp thì có thể cần nhắc phần mềm giải nén zip với mật khẩu, 7ZIP là phần mềm phù hợp.

– Đừng quên các điều căn bản: Tôi biết đây là điều khá căn bản, nhưng hãy tránh bị lừa đảo. Đề ý phần ‘người gửi’ với các lỗi chính tả nhỏ nhất, đây có thể là dấu hiệu có kẻ lạ cố ý giả danh là người bạn biết.

Và dòng cuối về mã hóa email: Một trong những vấn đề thực sự cần nhớ là thậm chí sau khi mã hóa email, không phải tất cả mọi thứ đều được mã hóa. Địa chỉ email người gửi và nhận, tiêu đề thư và thời gian gửi đi đều không được mã hóa. Chỉ ngoài trừ nội dung thư và file đính kèm được mã hóa.

5. Lời kết

Đây có lẽ là cuốn eBook mà tôi có cơ hội đào sau nhiều nhất về lĩnh vực bảo mật thông tin mạng.

Micah Lee nhấn mạnh trong cuộc phỏng vấn về vấn đề riêng tư trên trang Wired: “Nếu máy tính bị hack thì coi như xong. Tạo một môi trường sandbox ảo là cách duy nhất để bảo vệ phần còn lại của hệ thống. Sử dụng Tor có thể giúp bạn ẩn danh. Tuy nhiên nếu đích đến là máy tính bị xâm nhập, thì dữ liệu bạn gửi cũng đã bị không còn được bảo mật. Do đó, nếu bạn muốn được ẩn danh thì bạn cần bảo mật”.

Nhà báo Tony Loci còn đưa ra các cảnh báo mạnh mẽ hơn trong một bài viết ở cuốn eBook về tương lai của nghiệp vụ báo chí điều tra xuyên biên giới, được thành lập bởi hiệp hội Nieman ở trường Harvard: “Nhiều nhà báo, chuyên gia máy tính và tổ chức ủng hộ sự riêng tư cảnh báo về an ninh mạng đến nỗi họ khuyên quay lại cách truyền thống… và chỉ phỏng vấn trực tiếp với thư từ được gửi qua bưu điện”.

Hy vọng với bài viết này sẽ cung cấp các thông tin cần thiết để nhà báo có thể bảo mật thông tin cũng như nguồn tin của họ trong thời đại náo động công nghệ thông tin như hiện nay.

Theo VPNmentor